Be prepared

Als IT-manager anno nu, kom je er niet onderuit om je voor te bereiden op een incident, zodat je in staat bent om adequaat te reageren ‘when shit hits the fan’. Wanneer je je gaat voorbereiden, komen het Incident Response plan en het Business Continuity plan al snel om de hoek kijken.

Verschil tussen een Incident Response plan en een Business Continuity plan

Een Incident Respons plan (IRP) en een Business Continuity plan (BCP) zijn beide belangrijke documenten die organisaties gebruiken om zich voor te bereiden- en te reageren op verschillende soorten verstoringen. Beide documenten hebben iets andere doelen en richten zich op verschillende aspecten van de activiteiten van een organisatie.

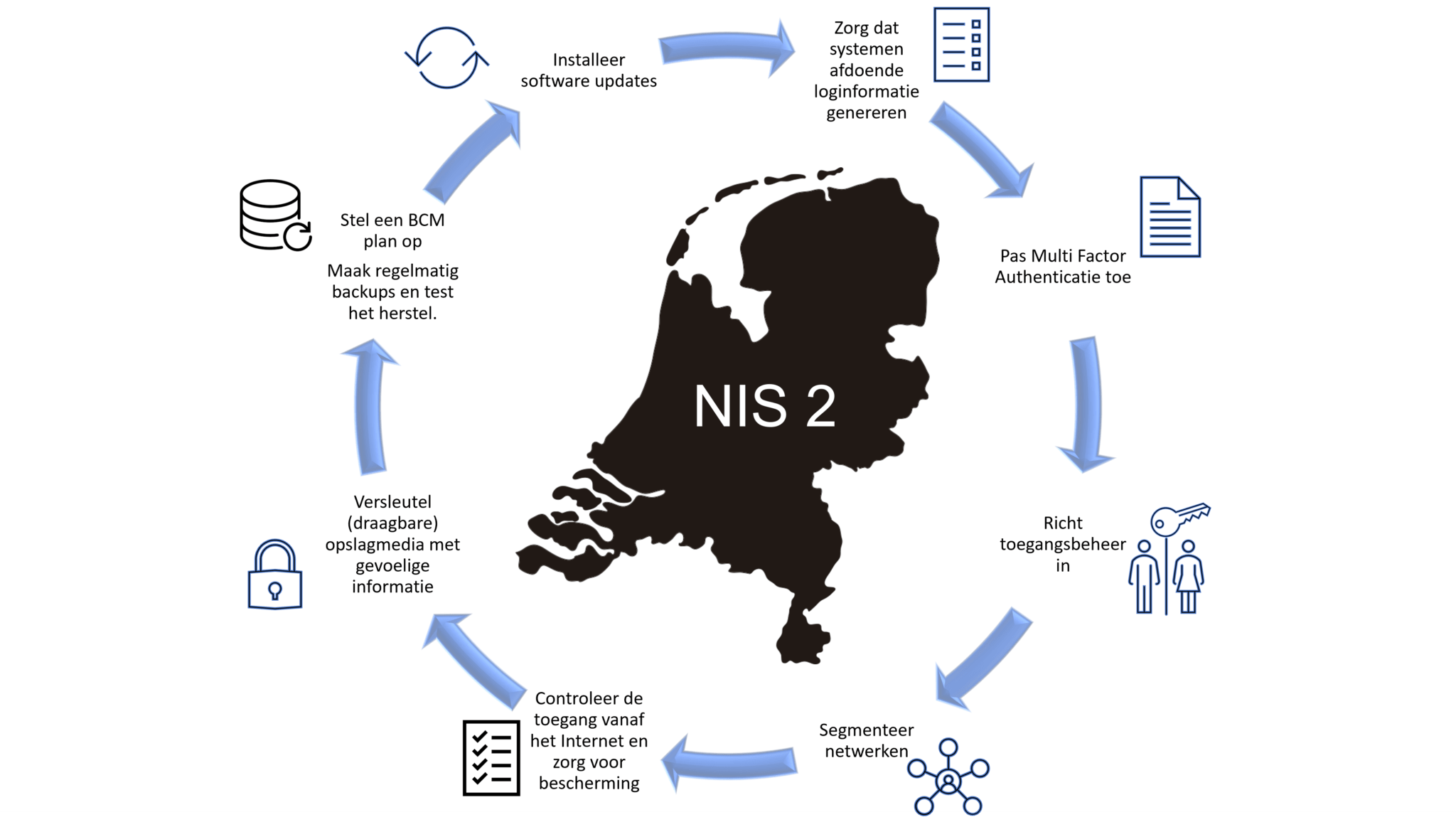

NIS-2 richtlijn

Per 16 januari 2023 treedt de nieuwe Network and Information Security-richtlijn, NIS-2 in werking. In Nederland ook wel NIB2 genoemd. De NIS-2 vervangt de huidige NIS richtlijn. De richtlijn voor cybersecurity dicteert maatregelen voor grotere bedrijven die als essentieel, of belangrijk zijn aangemerkt in diverse sectoren. Ook kleinere, maar essentiële bedrijven gaan onder de NIS-2 richtlijn vallen. Dit betekent dat onder de nieuwe richtlijn een veel groter aantal bedrijven gaan vallen dan onder de oude richtlijn. Een IRP en een BCP zijn onderdeel van de maatregelen. EU-landen krijgen nog tot 24 oktober 2024 de tijd om de nieuwe richtlijn om te zetten naar nationale wetgeving.

Incident Response plan

Een Incident Response plan is een reeks procedures en richtlijnen die een organisatie volgt bij het reageren op een beveiligingsincident of -crisis. Het doel van een IRP is om de impact van een incident te minimaliseren en de normale werking zo snel mogelijk te herstellen. Een IRP bevat informatie over het identificeren en beheersen van een incident, hoe te communiceren met belanghebbenden en hoe te herstellen van een incident.

Business Continuity plan

Een Business Continuity plan daarentegen is een document dat de stappen schetst die een organisatie zal nemen om ervoor te zorgen dat kritieke bedrijfsfuncties kunnen worden voortgezet in het geval van een onderbreking. Het doel van een BCP is om de impact van een verstoring op de organisatie te minimaliseren en ervoor te zorgen dat de organisatie kan blijven functioneren, zelfs als er een ramp of andere onverwachte gebeurtenis plaatsvindt.

Hoe maak je een Incident Response plan?

Een Incident Response plan gaat over snel reageren op een noodsituatie. Een Business Continuity plan gaat over ervoor zorgen dat het bedrijf ondanks de noodsituatie kan blijven draaien. Voor nu richten we ons verder op het IRP.

Het maken van een IRP is belangrijk en kan al snel complex worden. Daarom delen we hier alvast een aantal stappen waarmee je direct kunt beginnen.

Verdiep je in de materie

Voor de meeste IT-managers geldt dat beveiligingsincidenten geen dagelijkse kost zijn. Gelukkig maar. Dit betekent echter ook dat we niet automatisch geïnformeerd blijven over (nieuwe) risico’s, wetgeving en actuele adviezen ten aanzien van een IRP. Verdiep jezelf daarom eerst in de materie. Lees de verschillende richtlijnen en neem kennis van publiek beschikbare cases.

Stel een team samen

Vorm een team van mensen die in geval van nood tezamen in actie komen. Uiteraard zorg je ervoor dat hierin voldoende technische vertegenwoordiging is, zodat je acties kunt nemen op ieder onderdeel van je netwerk. Vergeet echter niet iemand te benoemen die de communicatie over het incident op zich neemt. Naar collega’s, klanten, pers en overige stakeholders.

Betrek de hele organisatie bij de beveiliging

Leid je organisatie op: zorg ervoor dat alle medewerkers zich bewust zijn van het belang van beveiliging en de rol die zij spelen bij het beschermen van de gegevens van de organisatie. Bied training over het identificeren en rapporteren van verdachte activiteiten en moedig collega’s aan om waakzaam te zijn bij het volgen van beveiligingsprotocollen.

Zorg dat je weet wat er is gebeurd

Je wil niet in het duister tasten op het moment dat je gehackt bent. Op iedere mogelijke manier moet je een voorsprong zien te verkrijgen op degene die achter de hack zit. Een goed logboek is dan onontbeerlijk. Zorg dat je systemen continu goed gelogd worden.

Oefening baart kunst

De praktijk is altijd anders dan de theorie en dat geldt ook voor het oefenen in reageren op cyber security incidenten. Toch is het leerzaam om een cyber security incident te simuleren. Processen en procedures kunnen op deze manier worden verbeterd, zodat je beter voorbereid bent en beter kunt reageren als het er werkelijk om gaat.

Maak een Situation Report

En dan is het op een dag zover, er doet zich een incident voor en je lijkt gehackt te zijn. Je informeert je team en begint direct met het maken van een Situation Report.

- Beschrijf de toedracht van het incident. Hoe ben je erachter gekomen dat er een cyber security incident heeft plaatsgevonden?

- Maak een tijdlijn. Op welk moment is er voor het eerst iets gemerkt? Welke sleutelmomenten zijn toe te voegen aan de tijdlijn om het verloop inzichtelijk te maken?

- Inventariseer je beschikbare logging bestanden en achterhaal of de aanvaller nog toegang heeft tot (een deel van) het systeem.

- Breng de omvang van het incident in kaart. Welke data en systemen zijn toegankelijk geweest? En zorg dat het gevaar zich niet verder kan verspreiden.

Evalueren van een cyber securtiy incident

Twee weken na afronding van de procedures is het zaak om het incident en de wijze waarop er is gereageerd te evalueren. Trek hieruit belangrijke lessen, zodat je nog beter kunt reageren op een volgend incident.

Kun je wel wat hulp gebruiken?

Voor ons is het maken van plannen en het inrichten van beveiligings- en loggingssystemen dagelijkse kost. We zijn bevlogen over IT en security en staan je graag bij met raad en daad.

088-7769226